في عصرنا الرقمي الحالي، أصبحت وظيفة الأمن السيبراني واحدًا من أهم المجالات التي لا غنى عنها لحماية البيانات والمعلومات الشخصية والمؤسسية. مع التقدم التكنولوجي وزيادة الاعتماد على الشبكات والإنترنت، ارتفعت مخاطر الهجمات الإلكترونية بشكل كبير، وأصبح الأفراد والشركات على حد سواء معرضين لخطر الاختراقات والسرقات الرقمية.

يهدف هذا المقال إلى تقديم مجموعة من الأسئلة الشائعة والمهمة في مجال الأمن السيبراني، والتي تساعد القارئ على فهم المفاهيم الأساسية والتقنيات المستخدمة في حماية المعلومات، بالإضافة إلى تهيئته للاستعداد بشكل أفضل لمقابلات العمل أو تطوير مهاراته في هذا المجال الحيوي والمتطور باستمرار.

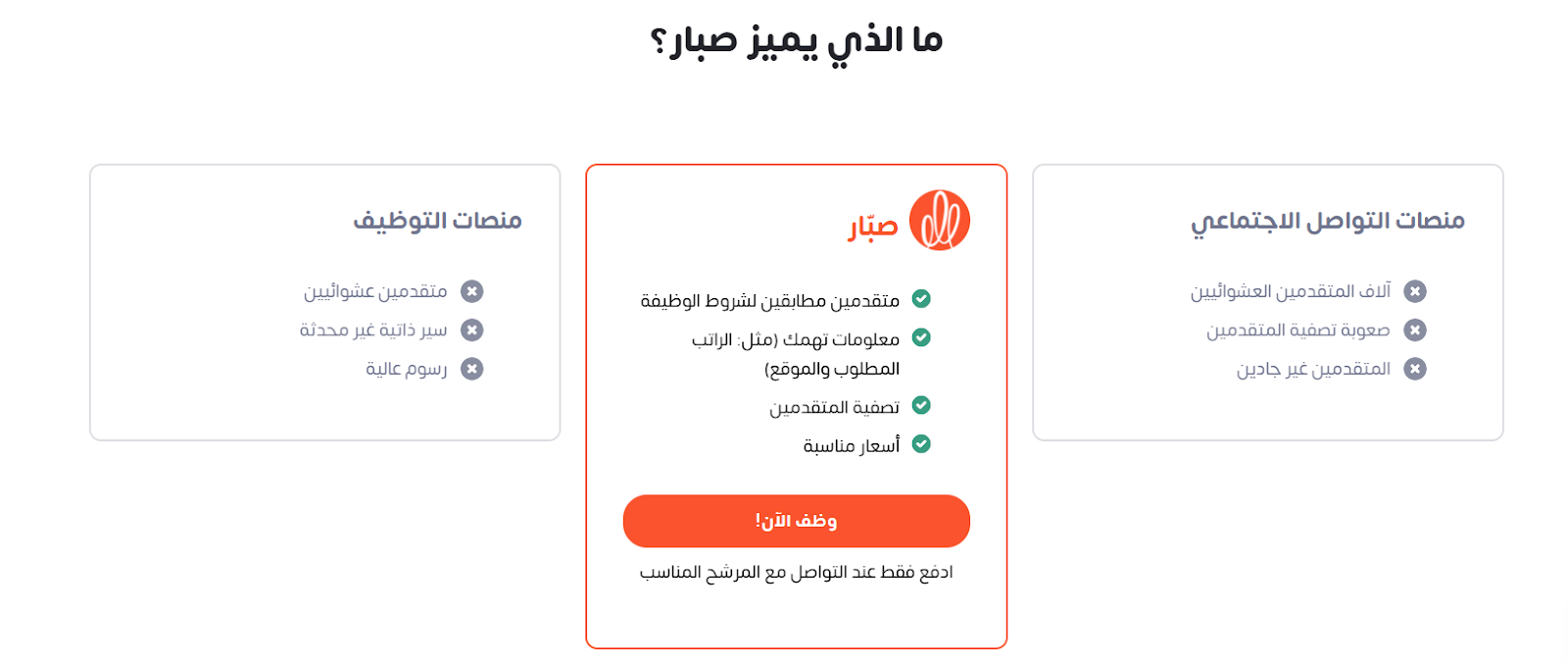

حافظ على مستقبلك المهني في مجال الأمن السيبراني مع منصة صبّار، حيث تجد أفضل الوظائف وفرص التدريب المتخصصة.

ابدأ رحلتك نحو تطوير مهاراتك الرقمية ومواجهة التحديات السيبرانية بثقة واحترافية.

سجّل الآن على صبّار وكن جزءًا من نخبة المحترفين الذين يحمون عالمنا الرقمي.

أسئلة شائعة عن الأمن السيبراني

مع تزايد الاعتماد على التكنولوجيا الرقمية، يواجه الأفراد والمؤسسات تحديات كبيرة في حماية بياناتهم ومعلوماتهم الحساسة. من المهم فهم الأساسيات والممارسات الفعالة للأمن السيبراني، سواء للحماية الشخصية أو المهنية. في هذا القسم، نستعرض أهم الأسئلة الشائعة وإجاباتها العملية لتزويدك بالمعرفة التي تساعدك على التصدي للتهديدات الرقمية بثقة.

1. ما هو الفرق بين الفيروسات والمالوير (Malware)؟

المالوير هو مصطلح شامل يطلق على أي برنامج خبيث يهدف لإلحاق الضرر بالنظام أو سرقة البيانات. أما الفيروسات فهي نوع محدد من المالوير، يمكنها الانتشار عن طريق الملفات أو البرامج المصابة. الفيروسات غالبًا تتطلب تدخل المستخدم لتفعيلها، بينما بعض أنواع المالوير الأخرى تعمل تلقائيًا مثل الديدان (Worms). فهم الفرق بينهما يساعد على اختيار الأدوات المناسبة للحماية والتصدي للتهديدات. المالوير يشمل أيضًا برامج التجسس (Spyware) وبرامج الفدية (Ransomware)، وهي تهدد خصوصية البيانات وسلامة الأنظمة.

2. ما هو التصيد الاحتيالي (Phishing) وكيف يمكن الوقاية منه؟

التصيد الاحتيالي هو محاولة لخداع المستخدمين للكشف عن معلوماتهم الشخصية أو المالية عبر رسائل بريد إلكتروني أو مواقع مزيفة. الوقاية تبدأ بالوعي، مثل التحقق من روابط البريد الإلكتروني وعدم مشاركة البيانات الحساسة عبر الإنترنت. استخدام برامج مكافحة الفيروسات والجدران النارية يساعد أيضًا في تقليل المخاطر.

لا بد من تمكين المصادقة الثنائية (2FA) لكل الحسابات المهمة، لتوفير طبقة حماية إضافية. التدريب المستمر للموظفين على التعرف على محاولات التصيد يقلل بشكل كبير من احتمالية الوقوع ضحية لهذه الهجمات.

3. ما هو الجدار الناري (Firewall) وكيف يعمل؟

الجدار الناري هو جهاز أو برنامج يراقب حركة البيانات بين الشبكة الداخلية والإنترنت، ويعمل على منع أي نشاط مشبوه أو غير مصرح به. يقوم بتصفية البيانات اعتمادًا على قواعد محددة مسبقًا، ويمنع الوصول غير المرغوب فيه. بعض الجدران النارية الحديثة تتضمن قدرات للكشف عن البرمجيات الخبيثة ومنعها من الانتشار داخل الشبكة. يساهم الجدار الناري في حماية الشبكات من الهجمات الخارجية وتقليل فرص الاختراق. تكامل الجدار الناري مع سياسات الأمان الداخلية يعزز حماية البيانات بشكل كبير.

4. ما هو الـ VPN وما فائدته في حماية البيانات؟

الـ VPN (Virtual Private Network) يتيح إنشاء اتصال آمن ومشفر بين الجهاز المستخدم والإنترنت، بحيث تصبح البيانات غير قابلة للاعتراض أثناء نقلها. يستخدم الـ VPN لتأمين التصفح، حماية المعلومات الحساسة، وتجاوز القيود الجغرافية على الإنترنت.

المؤسسات تعتمد على الـ VPN لتمكين الموظفين من الوصول الآمن إلى الشبكات الداخلية عن بُعد. يساعد التشفير القوي في منع المتسللين من سرقة البيانات أثناء استخدام الشبكات العامة. استخدام الـ VPN مع سياسات أمان إضافية يزيد من مستوى الحماية بشكل ملحوظ.

5. ما هو التشفير ولماذا هو مهم؟

التشفير هو عملية تحويل البيانات إلى صيغة غير قابلة للقراءة إلا لمن يمتلك مفتاح فك التشفير. يساهم التشفير في حماية المعلومات الحساسة مثل البيانات المالية والملفات الشخصية. حتى لو تم اعتراض البيانات أثناء النقل، فلن يتمكن المهاجم من قراءتها. يُستخدم التشفير في البريد الإلكتروني، التخزين السحابي، واتصالات الإنترنت لتأمين السرية والخصوصية. تطبيق التشفير بشكل صحيح هو أحد أهم ممارسات الأمن السيبراني الحديثة.

6. كيف يتم تأمين شبكة الشركة ضد الهجمات الخارجية؟

تأمين الشبكة يتطلب مزيجًا من الإجراءات التقنية والإدارية، مثل استخدام الجدران النارية وأنظمة كشف التسلل (IDS/IPS). يجب تحديث البرمجيات والنظم باستمرار لسد الثغرات الأمنية. تقسيم الشبكة إلى مناطق محددة يقلل من تأثير أي اختراق محتمل. تطبيق سياسات صارمة لكلمات المرور ومراقبة الدخول يحمي الشبكة من الوصول غير المصرح به. التدريب المستمر للموظفين على الإجراءات الأمنية يعزز من مستوى الحماية داخل الشركة.

7. ما هو الفرق بين IDS وIPS؟

IDS (Intrusion Detection System) هو نظام يكتشف الأنشطة المشبوهة أو الهجمات المحتملة ويبلغ المسؤولين عنها. بينما IPS (Intrusion Prevention System) يقوم بنفس الدور مع القدرة على منع الهجمات تلقائيًا قبل أن تصل للنظام. IDS يعتمد على المراقبة والتنبيه، أما IPS يتخذ إجراءات مباشرة لحظر النشاط الضار. غالبًا ما تعمل الأنظمة معًا لتعزيز أمان الشبكة. استخدام IDS وIPS بشكل متكامل يقلل من احتمالية اختراق الشبكات بشكل كبير.

8. ما هو الـ Penetration Testing ولماذا يتم؟

الـ Penetration Testing هو اختبار أمني يحاكي هجومًا إلكترونيًا للكشف عن الثغرات في الأنظمة والشبكات. الهدف منه تقييم مستوى الأمان واكتشاف نقاط الضعف قبل استغلالها من قبل القراصنة. يساعد الاختبار في تحسين سياسات الأمان وتطوير استراتيجيات الحماية. يتم بشكل دوري لضمان تحديث الإجراءات الأمنية ومواكبة التهديدات الجديدة. تطبيق نتائج الاختبارات يعزز قدرة المؤسسة على مواجهة الهجمات الفعلية.

اقرأ أيضا: أسئلة مقابلة أمين مخزن

9. ما هو الـ Social Engineering وكيف يمكن التصدي له؟

الهندسة الاجتماعية هي أسلوب احتيالي يعتمد على استغلال الثقة البشرية للحصول على معلومات سرية أو وصول غير مصرح به. يشمل ذلك المكالمات الهاتفية، الرسائل الإلكترونية، وحتى التفاعل المباشر. الوقاية تعتمد على التوعية والتدريب المستمر للموظفين، بالإضافة إلى وضع سياسات صارمة للتحقق من الهوية قبل مشاركة المعلومات.

استخدام المصادقة المتعددة العوامل يقلل من المخاطر بشكل كبير. المراقبة المستمرة للنشاطات المشبوهة داخل المؤسسة تساعد على اكتشاف محاولات الهندسة الاجتماعية مبكرًا.

10. كيف يمكن تأمين الأجهزة المحمولة والشبكات اللاسلكية؟

تأمين الأجهزة المحمولة يشمل تثبيت برامج مكافحة الفيروسات وتحديث الأنظمة بانتظام. الشبكات اللاسلكية يجب حمايتها بكلمات مرور قوية وبروتوكولات تشفير متقدمة مثل WPA3. تعطيل الميزات غير المستخدمة مثل البلوتوث أو خدمات المشاركة يقلل من نقاط الضعف. استخدام VPN عند الاتصال بالشبكات العامة يضيف طبقة حماية إضافية. التدريب على سياسات الاستخدام الآمن للأجهزة المحمولة يحمي البيانات من التهديدات الداخلية والخارجية.

11. ما هي سياسات كلمات المرور الآمنة؟

كلمات المرور يجب أن تكون طويلة ومعقدة، تحتوي على أحرف كبيرة وصغيرة وأرقام ورموز. تجنب إعادة استخدام كلمات المرور في حسابات متعددة يقلل من خطر الاختراق. تحديث كلمات المرور بشكل دوري يعزز الأمان. استخدام مديري كلمات المرور يساعد على تخزينها بشكل آمن دون الحاجة لتذكرها جميعًا. تمكين المصادقة الثنائية (2FA) يوفر حماية إضافية حتى في حال تم كشف كلمة المرور.

12. ما هي الإجراءات الواجب اتباعها عند كشف خرق أمني؟

أول خطوة هي عزل الأنظمة المتأثرة لمنع انتشار الهجوم. ثم إجراء تقييم لتحديد حجم الخرق والمعلومات المتضررة. إشعار الفرق المعنية واتخاذ الإجراءات القانونية إذا لزم الأمر. تحديث الأنظمة لسد الثغرات المكتشفة وتوثيق كل الخطوات المتخذة. أخيرًا، تدريب الموظفين على الدروس المستفادة لمنع تكرار الحوادث.

13. ما هو دور الموظفين في تعزيز الأمن السيبراني؟

الموظفون هم خط الدفاع الأول ضد الهجمات السيبرانية. الوعي والتدريب على التعرف على التهديدات مثل التصيد والبرمجيات الضارة يقلل من المخاطر. الالتزام بسياسات الأمان الداخلية واستخدام كلمات مرور قوية يساهم في حماية البيانات. الإبلاغ الفوري عن أي نشاط مشبوه يساعد على الاستجابة السريعة. ثقافة الأمان داخل المؤسسة تجعل الجميع شريكًا في حماية المعلومات الرقمية.

14. ما هي أهم المعايير الدولية للأمن السيبراني؟ (مثل ISO 27001)

معايير مثل ISO 27001 توفر إطارًا لإدارة أمن المعلومات بشكل فعال. تشمل هذه المعايير تحديد المخاطر، وضع سياسات الأمان، ومراقبة الالتزام بها. تطبيق هذه المعايير يساعد المؤسسات على حماية بياناتها والتوافق مع المتطلبات القانونية والتنظيمية. توفر هذه المعايير أيضًا دليلًا للممارسات المثلى للحفاظ على أمان الشبكات والأنظمة. الالتزام بالمعايير الدولية يزيد من ثقة العملاء والشركاء بالمؤسسة.

15. كيف يمكن تقييم مستوى الأمن السيبراني في مؤسسة ما؟

يتم التقييم من خلال مراجعة السياسات والإجراءات التقنية والإدارية، بالإضافة إلى إجراء اختبارات الاختراق وتحليل المخاطر. مراقبة الشبكات والأنظمة واختبار الاستجابة للحوادث يعطي صورة دقيقة عن مستوى الأمان. تقييم مستوى التدريب والوعي لدى الموظفين جزء أساسي من التقييم. استخدام مؤشرات الأداء الرئيسية (KPIs) يساعد على قياس مدى فعالية التدابير الأمنية. التقييم الدوري يتيح تحديث الاستراتيجيات لمواجهة التهديدات الجديدة والمتطورة.

أسئلة مقابلات عمل في الأمن السيبراني

التحضير لمقابلات العمل في مجال الأمن السيبراني يتطلب فهمًا عميقًا للتقنيات، العمليات، والسياسات المتعلقة بحماية البيانات. كما يجب أن يكون المتقدم قادرًا على تحليل المواقف الأمنية والتصرف بشكل سريع وفعال. في هذا القسم، نستعرض مجموعة من الأسئلة الشائعة التي قد تواجهك في مقابلات العمل، مع توضيح كيفية الإجابة عليها بأسلوب عملي ومهني.

1. أسئلة تقنية: مثال على هجوم DDOS وكيفية التعامل معه

هجوم DDOS يحدث عندما يقوم المهاجم بإغراق الخوادم بعدد هائل من الطلبات لإيقاف الخدمة. للتعامل معه، يجب أولاً التعرف على مصادر الهجوم باستخدام أدوات المراقبة وتحليل حركة المرور. بعد ذلك، يمكن توجيه حركة المرور إلى خوادم حماية أو استخدام خدمات Cloud Mitigation لامتصاص الهجوم. تحسين بنية الشبكة، مثل استخدام جدران نارية وأنظمة IDS/IPS، يقلل من تأثير الهجمات المستقبلية. القدرة على شرح هذا الإجراء بثقة تظهر مهاراتك التقنية أمام المحاور.

مثال للسؤال والإجابة:

السؤال: "كيف تتعامل مع هجوم DDOS مفاجئ على خوادم الشركة؟"

الإجابة: "أولاً أتعرف على حجم الهجوم ومصدره باستخدام أدوات المراقبة، ثم أقوم بإعادة توجيه حركة المرور إلى خوادم حماية أو خدمة Cloud Mitigation، وأعزل الأنظمة المتأثرة لمنع انتشار الضرر، وأستخدم IDS/IPS لمراقبة أي نشاط مشبوه إضافي، وبعد انتهاء الهجوم أقوم بتحليل السبب وتحديث سياسات الأمان لتقليل المخاطر المستقبلية."

2. أسئلة تقنية إضافية: ما هو الفرق بين IDS وIPS وكيف تختار الأنسب؟

IDS هو نظام اكتشاف التسلل يراقب الأنشطة المشبوهة ويرسل تنبيهات، بينما IPS يتخذ إجراءات لمنع الهجمات تلقائيًا. اختيار النظام يعتمد على حجم المؤسسة وطبيعة الخدمات المقدمة. في مقابلات العمل، من المهم توضيح فهمك لكيفية تكامل الأنظمة مع السياسات الأمنية للمؤسسة. يجب ذكر أمثلة عملية مثل منع هجمات brute force أو اكتشاف malware. توضيح دور IDS وIPS في تعزيز أمان الشبكة يعكس وعيك التقني العميق.

مثال للسؤال والإجابة:

السؤال: "ما الفرق بين IDS وIPS ومتى تستخدم كل منهما؟"

الإجابة: "IDS يكتشف النشاط المشبوه ويرسل تنبيهات فقط، بينما IPS يمنع الهجوم تلقائيًا، IDS مناسب للمراقبة وتحليل البيانات، أما IPS يستخدم في الشبكات الحساسة حيث يجب التصدي للهجمات فورًا، وغالبًا ما أدمج كلا النظامين لتغطية الشبكة بشكل كامل."

3. أسئلة عملية: كيف تتعامل مع خرق أمني حدث بالفعل؟

أول خطوة هي عزل الأنظمة المتأثرة لمنع انتشار الضرر، ثم تحديد حجم الخرق والمعلومات المتضررة. بعد ذلك، يتم إشعار الفرق المعنية والإجراءات القانونية إذا لزم الأمر. تقييم الثغرات المكتشفة وتحديث السياسات والنظم لحماية البيانات المستقبلية. أخيرًا، توثيق كل الخطوات المستخلصة واستخلاص الدروس لتجنب تكرار الخروقات. عرض هذه الخطوات بوضوح أثناء المقابلة يظهر مهارتك في الاستجابة السريعة والمنهجية للأزمات.

مثال للسؤال والإجابة:

السؤال: "إذا اكتشفت خرقًا أمنيًا في الشركة، ما هي الخطوات التي تتبعها؟"

الإجابة: "أعزل الأنظمة المصابة فورًا، أحدد حجم المعلومات المتضررة، وأبلغ الفريق التقني والإداري، ثم أقوم بتقييم الثغرات وتصحيحها، وأوثق كل الإجراءات، وأستخدم الدروس المستخلصة لتقوية سياسات الأمان مستقبلاً."

4. أسئلة عملية إضافية: كيف تتعامل مع تهديد داخلي من موظف؟

التهديدات الداخلية قد تكون من خلال تسريب البيانات أو إساءة استخدام الوصول. التعامل يبدأ بمراقبة النشاطات المشبوهة وتحديد مستوى الوصول للموظف. تطبيق سياسات صارمة للتحقق من الهوية والتسجيل الدوري للنشاطات. التواصل مع الفريق القانوني والإداري لاتخاذ الإجراءات اللازمة. التدريب والتوعية المستمرة للموظفين يساعد على تقليل احتمالية هذه التهديدات مستقبلاً.

مثال للسؤال والإجابة:

السؤال: "كيف تتعامل مع موظف يسيء استخدام صلاحياته للوصول إلى البيانات؟"

الإجابة: "أراقب النشاطات المشبوهة، أحدد مستوى الوصول، أطبق إجراءات صارمة للتحقق من الهوية وتقييد الصلاحيات، أبلغ الإدارة والفريق القانوني، وأتأكد من تدريب الموظفين على الالتزام بالسياسات الأمنية لتقليل المخاطر المستقبلية."

5. أسئلة سلوكية: وصف موقف أمني واجهته وكيف تعاملت معه

يُطلب منك وصف موقف حقيقي، مثل اكتشاف هجوم phishing أو malware داخل المؤسسة. يجب توضيح خطواتك، بدءًا من التحديد، العزل، الإشعار، والاستجابة. التركيز على مهارات التواصل والعمل الجماعي أثناء الأزمة مهم. الإشارة إلى النتائج المستخلصة والتوصيات المستقبلية تظهر قدرتك على التعلم من التجارب. هذا النوع من الأسئلة يقيم مهاراتك التحليلية والسلوكية بالإضافة إلى الخبرة الفنية.

مثال للسؤال والإجابة:

السؤال: "صف موقفًا أمنيًا واجهته وكيف تعاملت معه."

الإجابة: "اكتشفت محاولة phishing عبر البريد الإلكتروني، قمت بعزل الحساب المستهدف فورًا، أبلغت الفريق التقني، وشرحت الإجراءات للموظفين، ثم قمت بتحليل الحادث لتحديد السبب ووضع توصيات لمنع تكراره، ما أظهر قدرتي على التعامل مع المواقف الطارئة بطريقة منظمة."

6. أسئلة سلوكية إضافية: كيف تدير ضغط العمل أثناء هجوم إلكتروني؟

الهجمات الإلكترونية غالبًا تحدث فجأة وتتطلب اتخاذ قرارات سريعة. إدارة الضغط تشمل ترتيب الأولويات، التعاون مع الفريق، واستخدام الإجراءات المتبعة للتعامل مع الحوادث. الحفاظ على هدوءك واتخاذ القرارات المدروسة يعكس مهاراتك القيادية. شرح هذه التجربة أثناء المقابلة يعطي انطباعًا إيجابيًا عن قدرتك على العمل تحت الضغط.

مثال للسؤال والإجابة:

السؤال: "كيف تتصرف عند تعرض النظام لهجوم مفاجئ وأنت تحت ضغط العمل؟"

الإجابة: "أرتب الأولويات بسرعة، أعمل مع الفريق على تنفيذ الإجراءات المعتمدة، أحافظ على هدوئي لاتخاذ قرارات سليمة، أراقب الوضع باستمرار، وأتأكد من التواصل الفعال مع الفرق المعنية لتجاوز الأزمة دون خسائر كبيرة."

7. أسئلة تقييمية: كيف تحدد أولويات الحماية في شبكة كبيرة؟

يتم تقييم قدرتك على تصنيف الأصول الحيوية وتحديد أولويات الحماية بناءً على المخاطر المحتملة. استخدام مصفوفة المخاطر لتحديد الأهمية والتهديدات يعكس تفكيرًا استراتيجيًا. ينبغي توضيح استخدام أدوات مراقبة وتحليل لتحديد نقاط الضعف. ذكر أمثلة عملية مثل حماية البيانات المالية أو الأنظمة الحرجة يظهر خبرتك العملية. هذه الأسئلة تقيم قدرتك على التخطيط الوقائي والاستجابة الذكية للتهديدات.

مثال للسؤال والإجابة:

السؤال: "كيف تحدد أولويات الحماية في شبكة تحتوي على العديد من الأنظمة؟"

الإجابة: "أصنف الأصول حسب أهميتها وحساسية البيانات، أستخدم مصفوفة المخاطر لتحديد التهديدات، أطبق سياسات الحماية حسب الأولوية، أراقب الأنظمة الحيوية أولاً، وأتأكد من تحديث الإجراءات بانتظام لمواجهة أي تهديد جديد."

8. أسئلة تقييمية إضافية: كيف تقوم باختبار اختراق (Penetration Test) لنظام المؤسسة؟

شرح خطوات اختبار الاختراق يشمل التخطيط، جمع المعلومات، محاكاة الهجوم، تحليل النتائج، وتقديم تقرير شامل مع توصيات. توضيح فهمك لأنواع الاختبارات مثل White Box وBlack Box يعكس مهارتك التقنية. التأكيد على أهمية الحصول على تصريح رسمي قبل الاختبار يظهر الالتزام بالمعايير الأخلاقية. ذكر كيفية معالجة الثغرات المكتشفة يعزز من مصداقيتك أمام المحاور. هذه الأسئلة تختبر المعرفة العملية والاحترافية في التعامل مع نظم الأمن.

مثال للسؤال والإجابة:

السؤال: "صف كيفية إجراء Penetration Test على نظام المؤسسة."

الإجابة: "أبدأ بالتخطيط وتحديد نطاق الاختبار، أجمع المعلومات حول النظام، أنفذ هجومًا تجريبيًا لتحديد نقاط الضعف، أحلل النتائج وأضع تقريرًا مع توصيات للإصلاح، وأحرص على الحصول على تصريح رسمي قبل الاختبار لضمان الالتزام بالمعايير الأخلاقية."

اقرأ أيضا: اسئلة المقابلة الشخصية

حافظ على مستقبلك المهني وارتقِ بمهاراتك في الأمن السيبراني مع صبّار. اكتشف أحدث الفرص الوظيفية المتخصصة، وتعلّم من محتوى تدريبي يواكب سوق العمل الرقمي. سجّل الآن وابدأ رحلتك نحو وظيفة أحلامك بثقة واحترافية.

الفرق بين الأمن السيبراني وأمن المعلومات

غالبًا ما يُخلط بين مصطلحي الأمن السيبراني وأمن المعلومات، على الرغم من أن لكل منهما دور محدد في حماية البيانات. فهم الفارق بينهما يساعد الأفراد والمؤسسات على تطبيق السياسات والإجراءات الصحيحة لضمان الأمان الرقمي والمادي. في هذا القسم، نستعرض الفروقات الأساسية بين الأمن السيبراني وأمن المعلومات من حيث النطاق، الأدوات، والأهداف العملية.

1. نطاق الحماية

الأمن السيبراني يركز على حماية الأنظمة الرقمية والشبكات والبيانات المخزنة أو المنقولة عبر الإنترنت من الهجمات الإلكترونية. بينما أمن المعلومات يشمل حماية كل أنواع المعلومات، سواء كانت رقمية أو ورقية، ويشمل حفظ المستندات التقليدية وسجلات المؤسسة.

نطاق الأمن السيبراني أضيق من أمن المعلومات لكنه يتطلب تقنيات متقدمة لمواجهة التهديدات الرقمية. المؤسسات الكبيرة غالبًا تدمج الاثنين لضمان حماية شاملة. الفهم الجيد للنطاق يساعد على تحديد الأدوات والموارد المطلوبة لكل نوع من الحماية.

2. الأدوات والتقنيات المستخدمة

الأمن السيبراني يعتمد بشكل كبير على الأدوات التقنية مثل الجدران النارية، أنظمة كشف التسلل (IDS/IPS)، التشفير، وبرامج مكافحة الفيروسات. بينما أمن المعلومات يستخدم سياسات وإجراءات لحماية البيانات، مثل تصنيف المستندات، التحكم في الوصول المادي، وإجراءات النسخ الاحتياطي.

الأدوات الرقمية في الأمن السيبراني تساعد على الوقاية من الاختراقات والهجمات عبر الإنترنت، بينما الإجراءات في أمن المعلومات تحمي البيانات من الأخطاء البشرية أو الفقدان المادي. الجمع بين الأدوات التقنية والسياسات الإدارية يعزز الحماية بشكل متكامل.

3. الهدف الرئيسي

الهدف الأساسي من الأمن السيبراني هو حماية البيانات الرقمية والتأكد من استمرارية العمليات الإلكترونية دون تعطيل. أما أمن المعلومات فيهدف إلى الحفاظ على سرية وسلامة المعلومات بشكل عام، سواء كانت على شكل ملفات ورقية أو إلكترونية. الأمن السيبراني يركز على التهديدات الرقمية والهجمات السيبرانية، بينما أمن المعلومات يشمل المخاطر التقنية والبشرية والمادية.

كلا المجالين يسهمان في حماية أصول المؤسسة وثقة العملاء والشركاء. فهم الهدف يساعد على تصميم استراتيجيات الحماية المناسبة لكل نوع من المعلومات.

4. التعامل مع المخاطر

في الأمن السيبراني، التعامل مع المخاطر يكون غالبًا عبر التقنيات الحديثة مثل الكشف عن البرمجيات الخبيثة، تصفية حركة المرور المشبوهة، أو التشفير. أما في أمن المعلومات، إدارة المخاطر تشمل وضع سياسات صارمة للتحكم في الوصول إلى البيانات، تدريب الموظفين على الإجراءات الصحيحة، والتأكد من النسخ الاحتياطي الدوري للمستندات.

الأمن السيبراني يعالج المخاطر الفعلية والهجمات التقنية، بينما أمن المعلومات يعالج المخاطر المحتملة المتعلقة بالبيانات والسياسات. التكامل بين النوعين يقلل من احتمالية وقوع الخروقات أو فقدان البيانات.

5. أهمية الفهم المتكامل

فهم الفرق بين الأمن السيبراني وأمن المعلومات يساعد المؤسسات على توزيع الموارد بشكل فعال ووضع استراتيجيات متكاملة لحماية البيانات. التركيز على الأمن السيبراني وحده قد يترك الثغرات في حماية المعلومات المادية، بينما تجاهل الأمن السيبراني يترك الشبكات والأنظمة عرضة للهجمات.

الجمع بين الحماية التقنية والإدارية يضمن مستوى أمان شامل. هذا الفهم المتكامل يساعد أيضًا على الامتثال للمعايير الدولية مثل ISO 27001 وحماية بيانات العملاء بشكل أفضل.

أنواع التهديدات السيبرانية

مع تزايد الاعتماد على التكنولوجيا الرقمية والإنترنت، أصبحت التهديدات السيبرانية من أبرز المخاطر التي تهدد الأفراد والمؤسسات على حد سواء. هذه التهديدات قد تتسبب في خسائر مالية، سرقة بيانات حساسة، أو توقف الخدمات الرقمية الهامة. في هذا القسم، نستعرض أهم أنواع التهديدات السيبرانية وكيفية تأثيرها على الأمن الرقمي، مما يساعد على فهمها واتخاذ الإجراءات الوقائية المناسبة.

1. البرمجيات الخبيثة (Malware)

البرمجيات الخبيثة هي برامج تهدف لإلحاق الضرر بالنظام أو سرقة البيانات، وتشمل أنواعًا مثل الفيروسات والديدان وبرامج التجسس. هذه البرامج غالبًا تنتشر عبر الملفات أو الروابط المصابة، ويمكن أن تعمل تلقائيًا أو تحتاج لتفاعل المستخدم لتفعيلها.

تأثيرها قد يكون محدودًا مثل تعطيل برنامج معين، أو واسعًا مثل سرقة بيانات مالية وحساسة. الحماية من المالوير تتطلب استخدام برامج مكافحة الفيروسات، تحديث الأنظمة بشكل دوري، وفحص الملفات قبل تشغيلها. فهم كيفية انتشار المالوير وأنواعه يساعد على تقليل المخاطر بشكل كبير.

2. هجمات التصيد الاحتيالي (Phishing)

هجمات التصيد الاحتيالي هي محاولات لخداع المستخدمين للكشف عن بياناتهم الشخصية مثل كلمات المرور أو المعلومات المصرفية عبر رسائل بريد إلكتروني أو مواقع مزيفة. يستخدم المهاجمون أساليب مقنعة لتبدو الرسائل أو المواقع شرعية، مما يزيد من احتمالية نجاح الهجوم.

الوقاية تتطلب التحقق دائمًا من مصدر الرسائل، عدم الضغط على روابط مشبوهة، واستخدام المصادقة الثنائية (2FA) للحسابات المهمة. التدريب المستمر للموظفين على التعرف على محاولات التصيد يقلل من المخاطر. هذه الهجمات تمثل أحد أكثر الطرق شيوعًا للوصول غير المصرح به إلى البيانات الحساسة.

3. البرمجيات الفدية (Ransomware)

البرمجيات الفدية تقوم بتشفير الملفات في النظام وتطلب فدية مالية لإعادتها إلى الحالة الأصلية. هذه الهجمات غالبًا ما تستهدف المؤسسات والشركات الكبرى لضمان دفع الفدية بسرعة. يمكن أن تنتقل عبر البريد الإلكتروني، الروابط الضارة، أو برامج غير آمنة. الوقاية تشمل النسخ الاحتياطي الدوري للملفات، تحديث الأنظمة، وعدم فتح ملفات مشبوهة. البرمجيات الفدية تهدد الاستمرارية التشغيلية للشركات، ولذلك التعامل معها بسرعة واتخاذ إجراءات وقائية أمر بالغ الأهمية.

4. هجمات الحرمان من الخدمة (DDoS)

هجمات الحرمان من الخدمة تهدف إلى تعطيل الخدمات الرقمية عن طريق إغراقها بعدد هائل من الطلبات، مما يؤدي إلى توقف الخوادم أو التطبيقات عن العمل. غالبًا ما تستخدم هذه الهجمات للضغط على المؤسسات أو تشويه سمعتها الرقمية.

التعامل معها يتطلب استخدام جدران نارية متقدمة، أنظمة كشف التسلل، وخدمات Cloud Mitigation لامتصاص الهجوم. تحليل حركة المرور وتحديد مصدر الهجوم يساعد في تقليل تأثيره على الشبكة. هذه الهجمات تؤكد أهمية التخطيط الاستباقي لحماية الخدمات الحيوية من التوقف المفاجئ.

نصائح للوقاية والحماية

مع تزايد التهديدات السيبرانية، أصبح من الضروري تبني استراتيجيات وقائية لحماية الأنظمة والبيانات. الوقاية لا تقل أهمية عن الكشف والاستجابة للهجمات، فهي تساعد على تقليل المخاطر قبل حدوث أي اختراق. في هذا القسم، نستعرض أهم النصائح والإجراءات العملية التي يمكن اتباعها لتعزيز مستوى الأمان الرقمي للأفراد والمؤسسات.

1. تحديث الأنظمة والبرامج بانتظام

تحديث الأنظمة والبرامج بشكل دوري يُعد أحد أهم أساليب الوقاية من الثغرات الأمنية. غالبًا ما تستغل البرمجيات الخبيثة والثغرات القديمة في الهجمات السيبرانية، وبالتالي فإن إبقاء جميع الأنظمة محدثة يقلل من فرص الاستغلال. يشمل ذلك تحديث نظام التشغيل، التطبيقات، وأجهزة الشبكة مثل الجدران النارية.

التحديث الدوري يساعد أيضًا على تحسين الأداء وإصلاح الأخطاء التقنية. المؤسسات التي تتبع سياسة التحديث المنتظم تكون أكثر قدرة على مواجهة الهجمات الحديثة والحد من تأثيرها.

2. استخدام كلمات مرور قوية ومتعددة

استخدام كلمات مرور قوية ومختلفة لكل حساب يقلل من احتمال الوصول غير المصرح به للبيانات. ينبغي أن تحتوي كلمات المرور على أحرف كبيرة وصغيرة وأرقام ورموز، ويُفضل تغييرها بشكل دوري. إضافة المصادقة الثنائية (2FA) تعزز حماية الحسابات حتى إذا تم كشف كلمة المرور. الاعتماد على مديري كلمات المرور يمكن أن يسهل إدارة كلمات المرور الطويلة والمعقدة دون فقدانها.

الالتزام بهذه الممارسات يقلل بشكل كبير من مخاطر سرقة الهوية أو الوصول غير المصرح به للمعلومات الحساسة.

3. تدريب الموظفين على الأمن السيبراني

الموظفون يمثلون خط الدفاع الأول ضد الهجمات السيبرانية، لذا فإن تدريبهم المستمر على أساليب التعرف على التهديدات مثل التصيد الاحتيالي والبرمجيات الخبيثة أمر بالغ الأهمية. يشمل التدريب كيفية التعامل مع البريد الإلكتروني المشبوه، استخدام كلمات المرور بشكل آمن، والتصرف عند اكتشاف نشاط غير طبيعي. التوعية المستمرة تقلل من الأخطاء البشرية التي قد تكون سببًا رئيسيًا في الخروقات.

المؤسسات التي تركز على التدريب المنتظم تعزز ثقافة الأمان بين موظفيها. هذا التدريب يعكس أيضًا مدى التزام المؤسسة بحماية البيانات والمعلومات الحيوية.

4. النسخ الاحتياطي الدوري للبيانات

النسخ الاحتياطي المنتظم للبيانات يضمن إمكانية استعادة المعلومات في حال حدوث اختراق أو فقدان للبيانات. يجب أن تشمل النسخ الاحتياطية جميع الملفات الهامة، وأن تخزن في مكان آمن بعيد عن الشبكة الرئيسية لتجنب التأثر بالهجمات. اختبار استعادة النسخ الاحتياطية بشكل دوري يضمن فعالية النظام في الحالات الطارئة.

الجمع بين النسخ الاحتياطي المحلي والسحابي يوفر حماية إضافية. اتباع سياسة النسخ الاحتياطي يقلل من آثار الهجمات مثل البرمجيات الفدية ويضمن استمرارية العمليات الرقمية بدون خسائر كبيرة.

صبّار: وجهتك المثالية للفرص المهنية في الأمن السيبراني

في عالم مليء بالفرص والتحديات، تحتاج إلى منصة تجمع لك كل ما يلزمك لتطوير مسيرتك المهنية. صبّار توفر لك أفضل الوظائف المتخصصة في الأمن السيبراني من الشركات الرائدة، مع أدوات بحث ذكية تساعدك على الوصول للوظيفة الأنسب لك بسرعة وسهولة. سواء كنت مبتدئًا أو محترفًا، صبّار تضع بين يديك محتوى تدريبي ونصائح عملية حول مقابلات العمل ومتطلبات سوق الأمن السيبراني.

من خلال المنصة، يمكنك متابعة أحدث الفرص، التواصل مع خبراء المجال، وتطوير مهاراتك باستمرار، لتصبح كل خطوة في مسيرتك المهنية مدروسة نحو النجاح. سجّل الآن على صبّار وابدأ رحلتك نحو مستقبل مهني آمن ومشرق في عالم الأمن السيبراني بثقة واحترافية.

خاتمة

في عصر تتزايد فيه الهجمات الإلكترونية يومًا بعد يوم، أصبح الوعي الأمني ضرورة لحماية الأفراد والمؤسسات على حد سواء. فهم التهديدات السيبرانية واتباع الإجراءات الوقائية يعزز القدرة على التصدي للهجمات وحماية البيانات الحيوية.

لذلك من المهم متابعة أحدث التطورات في مجال الأمن السيبراني، والاطلاع على الاستراتيجيات والأدوات الجديدة التي تساعد على حماية الأنظمة والشبكات من الاختراقات. كما يُنصح بالانخراط في الدورات التدريبية والشهادات الاحترافية مثل CEH أو CompTIA Security+، والتي تمنحك المعرفة العملية والمهارات المطلوبة لسوق العمل.

وإذا كنت تبحث عن فرصة لتطوير مسيرتك المهنية في الأمن السيبراني، فإن منصة صبّار هي وجهتك المثالية. صبّار تجمع لك أحدث الوظائف المتخصصة، توفر أدوات بحث ذكية، ونصائح حول مقابلات العمل، بالإضافة إلى محتوى تدريبي يساعدك على صقل مهاراتك. سجّل الآن على صبّار وابدأ رحلتك نحو مستقبل مهني آمن وواعد بثقة واحترافية.